Tor的隐匿

tor browser下载: https://tor.eff.org/download/download-easy.html.en

国内封的厉害,可以自己找一些网桥,当然也可以自己上一层ss翻出去连接Tor网络

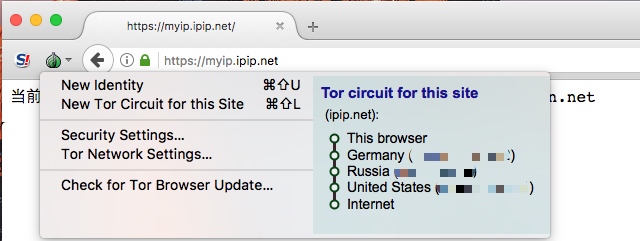

默认是10分钟进行一次IP变换

重点记录一下Tor命令行下的使用,以及可能渗透时候能够用到的技巧。

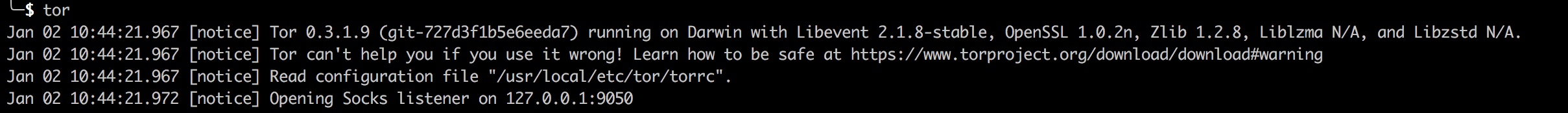

tor命令行下载: brew install tor

先将sample提取一份出来,cp torrc.sample torrc

tor文件配置: /usr/local/etc/tor/torrc

RunAsDaemon 1

Socks5Proxy 127.0.0.1:1080

# 重点,每隔n时间进行ip更换,时间单位为秒

MaxCircuitDirtiness 900运行tor便启动

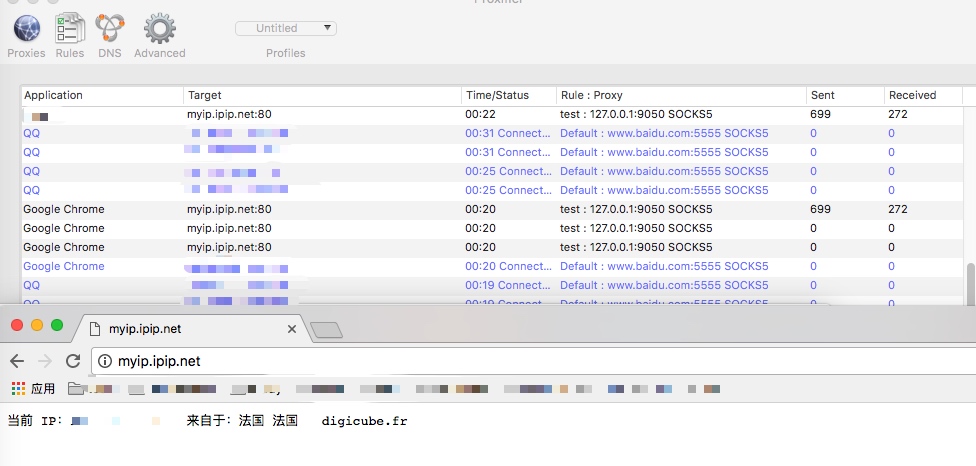

1、Burp的代理

将burp中的代理设置到了9050即可

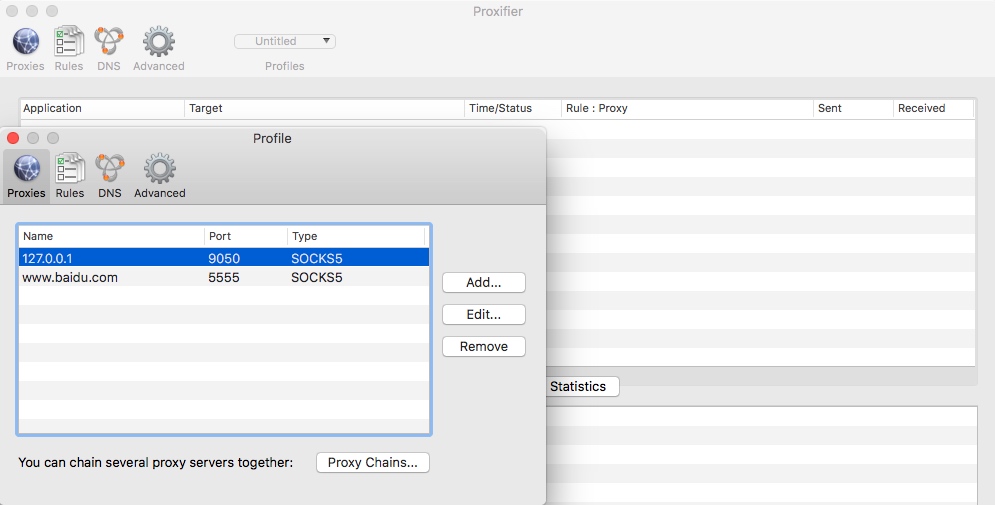

2、其他程序的代理

使用proxifier进行设置

http://www.proxifier.com/

第一个设置为tor的代理,第二个设置为拒绝上网的代理,严格控制流量。

对于规则设置则是默认除了目标外,便不进行其他的网络连接。

这样便可控制一些流量的出入

另外对tor隐匿攻击的,关于隐藏自己的cc服务器可以看看evi1cg师傅的Blog

https://evi1cg.me/archives/Tor_Fronting.html

转载于:https://www.cnblogs.com/iamstudy/articles/tor_usage_in_pentest.html